本博客文章由思科talos团队撰写。

(思科talos团队由业界领先的网络安全专家组成,他们分析评估黑客活动、入侵企图、恶意软件以及漏洞的最新趋势。包括 clamav 团队和一些标准的安全工具书的作者中最知名的安全专家,都是思科talos的成员。这个团队同时得到了 snort、clamav、senderbase.org 和 spamcop.net 社区的庞大资源支持,使得它成为网络安全行业最大的安全研究团队,也为思科的安全研究和安全产品服务提供了强大的后盾支持)

简介

数月以来,思科talos一直与公、私部门的威胁情报凯发在线的合作伙伴以及执法机构合作,研究可能由国家支持或国属高级分子对我们称为“vpnfilter”的复杂模块化恶意软件系统的广泛使用。我们尚未完成研究,但近期活动使我们深信,正确的前进方向是即时分享调查结果,以便受影响方可采取适当行动保护自己。特别是,该恶意软件代码与 blackenergy 恶意软件代码重叠,而后者是针对乌克兰设备的多起大规模攻击的罪魁祸首。虽然这尚未最终定论,但我们还观察到,具有潜在破坏性的恶意软件 vpnfilter 正在利用专用于乌克兰的命令和控制 (c2) 基础设施,以惊人的速度感染该国主机。综合考量这些因素,我们认为最好在完成研究前发布目前取得的调查结果。尽早发布意味着我们尚未获得所有答案 - 我们甚至尚未发现所有问题 - 所以这篇博客代表我们到目前为止的调查结果,在继续调查的过程我们将随时更新。

此次攻击行动的规模和能力之大令人担忧。我们携手凯发在线的合作伙伴,估计至少有 54 个国家/地区的最少 50 万台设备受到感染。受 vpnfilter 影响的已知设备包括小型办公和家庭办公 (soho) 环境中的 linksys、mikrotik、netgear 和 tp-link 网络设备以及 qnap 网络附加存储 (nas) 设备。据观察,尚无其他供应商(包括思科)受到 vpnfilter 感染,但我们将继续调查。这种恶意软件在网络设备上的行为尤为令人不安,因为通过 vpnfilter 恶意软件组件能够窃取网站凭证和监控 modbus scada 协议。最后,该恶意软件具有破坏性,可能导致受感染设备无法使用,这可以在个别受害者计算机上触发或集体触发,并可能切断全球成千上万台受害者计算机的互联网接入。

这种威胁发起者所针对的设备类型很难保护。这些设备通常位于网络外围,不具备适当的

入侵防御系统 (ips),且通常无可用的基于主机的保护系统,如防病毒 (av) 软件包。我们不确定在任何特定情况下使用的特定漏洞,但大多数目标设备(尤其旧版本)具有能使攻击长驱直入的已知公开漏洞或默认凭证。所有这些都促成了这种威胁至少自 2016 年以来的悄然增长。

这篇博文为您呈现思科talos博客中的常规技术发现。此外,我们将利用我们的调查结果和分析师背景,详细介绍这一威胁背后的间谍情报技术,以讨论威胁发起者的可能思维过程和决策。我们还将讨论如何防御这种威胁以及如何处理可能受感染的设备。最后,我们将分享目前为止所观察到的危害表现 (ioc),但我们坚信还存在更多未知。

简要的技术分解

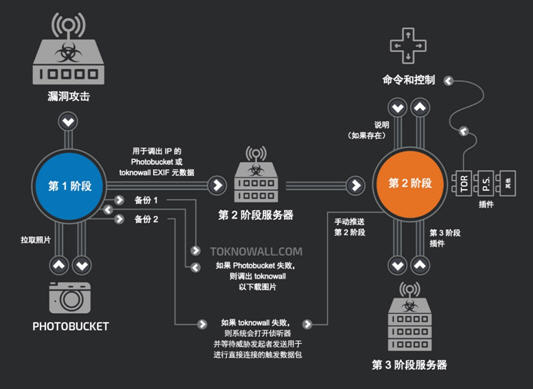

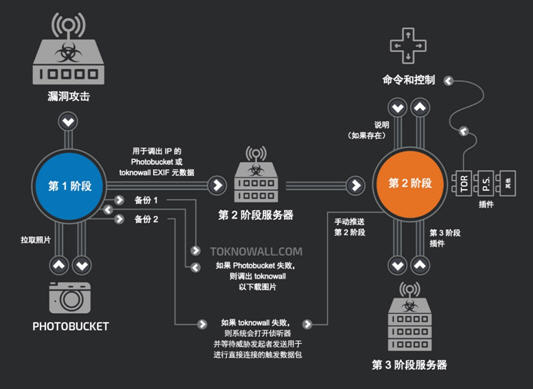

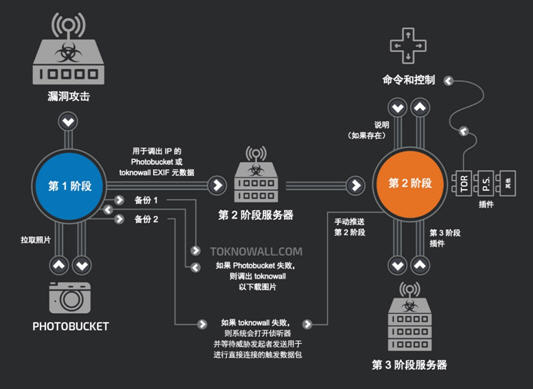

vpnfilter 恶意软件是一个多阶段的模块化平台,具有多种功能,可支持情报收集和破坏性的网络攻击操作。

第 1 阶段恶意软件会在计算机重启后继续存在,这与大多数其他针对物联网设备的恶意软件不同,因为恶意软件通常无法在设备重新启动后存续。第 1 阶段的主要目的是获取持久据点,以能够部署第 2 阶段恶意软件。第 1 阶段利用多个冗余命令和控制 (c2) 机制发现当前第 2 阶段部署服务器的 ip 地址,使得这种恶意软件极其强大并能够处理不可预测的 c2 基础设施变化。

第 2 阶段恶意软件(通过不会在重启后存续)拥有主力情报收集平台中的常见功能,例如文件收集、命令执行、数据泄露和设备管理。但是,第 2 阶段的某些版本还具有自毁功能,可覆盖设备固件的关键部分并重新启动设备,使设备无法使用。基于威胁发起者表现出的对这些设备的了解,以及第 2 阶段版本中的现有功能,我们非常肯定地评估威胁发起者可能将这种自毁指令部署至其控制的大多数设备,而不管命令是否内置于第 2 阶段恶意软件中。

此外,还存在多个用作第 2 阶段恶意软件插件的第 3 阶段模块。这些插件为第 2 阶段提供附加功能。在撰写本文时,我们了解到两个插件模块:用于收集通过设备传输的流量的数据包嗅探器(包括窃取网站凭证和监控 modbus scada 协议)和允许第 2 阶段通过 tor 进行通信的通信模块。我们非常肯定地评定,存在我们尚未发现的其他几个插件模块。

间谍情报技术讨论

我们极为肯定地评定,这种恶意软件用于创建可扩展且难以确定属性的基础设施,可用于服务威胁发起者的多种操作需求。由于受影响设备为企业或个人所合法拥有,因此从受感染设备进行的恶意活动可能会被错误地归咎于实际上是攻击受害者的那些人。内置于恶意软件各阶段和插件的功能极其广泛,能够使威胁发起者以多种方式利用设备。

高级威胁发起者(包括民族国家)将尽力使其网络活动难以确定归属,除非出于利益而公开他们进行的特定行为。为此,高级威胁发起者使用多种技术(包括由他人所有的共同基础设施)执行其操作。在连接至最终受害者前,威胁发起者可轻松使用感染此恶意软件的设备作为跳点,以便混淆其真实起点。

该恶意软件也可用于收集流经设备的数据。此类数据可用于简单的数据收集目的,或评估设备所服务网络的潜在价值。如果网络被视为具有威胁发起者可能感兴趣的信息,则其或许选择继续收集通过设备的内容或选择传播至连接网络以收集数据。在本文发布时,我们尚未获得能够进一步利用设备所服务网络的第三阶段插件。然而,我们已经看出其确实存在的迹象,且我们能够评定,如此高级的威胁发起者很可能会自然地将该功能纳入这种模块化恶意软件中。

最后,通过使用“kill”命令可将这种恶意软件用于进行大规模的破坏性攻击,导致部分或全部物理设备无法使用。此命令出现在我们观察到的众多第 2 阶段示例中,但也可通过利用所有第 2 阶段示例中的“exec”命令触发。在多数情况下,大多数受害者无法恢复这一操作,因为此项操作需要的技术能力、专门技术或工具是一般消费者所不具备的。我们对该功能极为担忧,这也是我们在过去几个月中一直悄然研究这种威胁的主要原因之一。

观察到的关注活动

在我们研究这种威胁时,我们实施了监控和扫描,来了解这一威胁的范围和受感染设备的行为。我们的分析表明,这是种全球性广泛部署的威胁,正在积极寻求扩张其范围。在继续进行研究的同时,我们也观察到与此威胁发起者具有潜在关联的活动表现出可能的数据泄露活动。

5 月初,我们观察到受感染设备在端口 23、80、2000 和 8080 执行 tcp 扫描。这些端口

表现出对正在使用这些端口的其他 mikrotik 和 qnap nas 设备进行扫描。这些扫描针对

100 多个国家/地区的设备。

我们还利用遥感勘测来发现全球潜在的受感染设备。此外,我们评估了其集体行为,以试图确定 c2 基础设施的其他功能。众多这些受害者 ip 表现出极其明显的数据泄露行为。

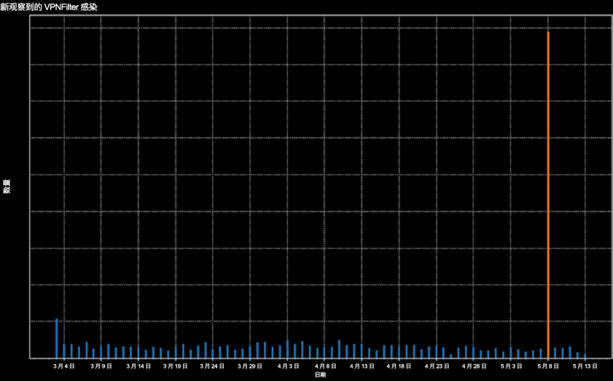

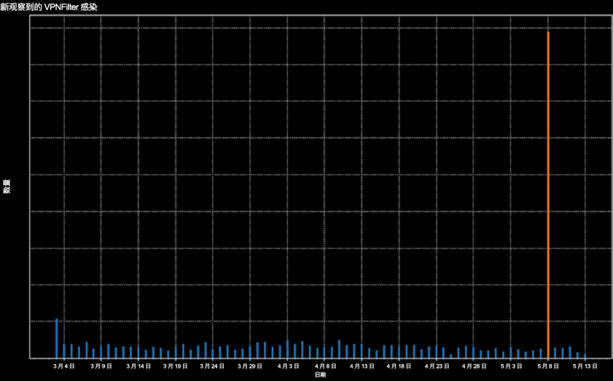

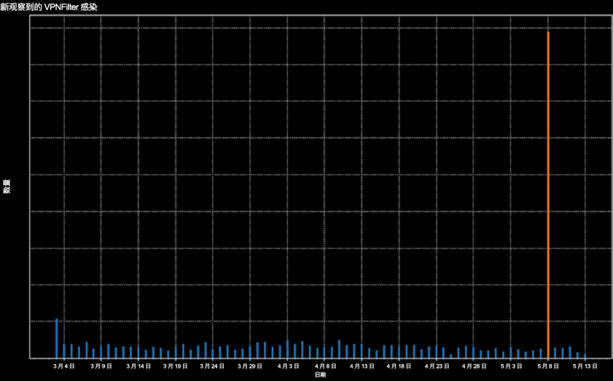

最后,在 5 月 8 日,我们观察到 vpnfilter 感染活动急剧增加。几乎发现的所有新受害者都位于乌克兰。还值得注意的是,大多数乌克兰受感染设备均共享来自世界其他地方的位于 ip 46.151.209[.]33 上的单独第 2 阶段 c2 基础设施。到目前为止,我们意识到了 blackenergy 和 vpnfilter 间的代码重叠,且先前在乌克兰发生的攻击时间表明下一场攻击即将来临。鉴于这些因素以及在与凯发在线的合作伙伴磋商后,我们决定不等研究完成而立即公布已掌握的信息。

在推进公开披露期间,我们又于 5 月 17 日观察到集中在乌克兰的新一批 vpnfilter 受害者大幅增长。这使我们更加确定了要尽快发布我们的研究成果。

图:随时间推移新观察到的 vpnfilter 感染

抵御这种威胁

由于受影响设备的性质,抵御这种威胁极其困难。其中大多数设备均直接连接至互联网,与潜在攻击者之间不存在安全设备或安全服务。并且一个事实是大多数受影响设备具有众所周知的漏洞且普通用户难以修补,这进一步加剧了面临的挑战。此外,大多数设备没有内置的防恶意软件功能。这三个事实综合起来使得防范这一威胁极其困难,导致拦截恶意软件、消除漏洞或阻止威胁的机会严重受限。

尽管面临这些挑战,思科talos已发布了从多个角度应对这种威胁的防御措施,以充分利用现存的有限选择。我们开发和部署了超过 100 个 snort 签名,用于检测和阻止与此威胁相关联设备上可能的众所周知的漏洞。这些规则已部署到公共 snort 集中,任何人均可使用这些规则帮助保护其设备。此外,我们已按惯常做法视情况将某些域名/ip 列入黑名单,并将与此威胁相关的散列进行“定罪”以覆盖受思科安全生态系统保护的那些设备。我们已就此问题与 linksys、mikrotik、netgear、tp-link 和 qnap 进行了沟通。(注:qnap 已意识到 vpnfilter 的某些方面,且先前已做好威胁防范工作。)最后,我们还在本文发布前与国际执法机构和网络威胁联盟的其他成员分享了这些指标和我们的研究成果,以便他们能够迅速采取行动,帮助在更大范围内应对这一威胁。

建议

我们建议:

· soho 路由器和/或 nas 设备的用户将设备重置为出厂默认设置并重新启动,以清除具有破坏性的非持久性潜在第 2 阶段和第 3 阶段恶意软件。

· 为用户提供 soho 路由器的互联网服务提供商代表客户重新启动路由器。

· 如果您有任何已知或疑似受此威胁影响的设备,请务必与制造商合作确保您的设备具有最新版本的修补程序。如果不是最新版本,则应立即应用更新的修补程序。

· isp(互联网服务提供商)积极与其客户合作,确保设备已经过修补,且应用最新的固件/软件版本。

由于威胁发起者可能采取破坏性行动,出于高度谨慎,我们建议所有 soho 或 nas 设备均采取这些措施,无论这些设备是否已知受此威胁的影响。

结论

vpnfilter 是种具有扩张性、强劲、功能强大且危险的威胁,将难以实施防御措施的设备作为目标。其高度模块化的框架允许快速更改威胁发起者的操作基础设施,以服务其错误归因、情报收集和寻找攻击平台的目标。

该恶意软件的破坏能力尤其让我们担心。我们发现威胁发起者愿意刻录用户设备来掩盖其踪迹,而不仅仅是删除恶意软件痕迹。如果某一命令符合威胁发起者的目标,则该命令会被广泛执行,这可能会导致成千上万台设备无法使用,使全球范围内或满足威胁发起者目的的重点区域中成千上万名受害者无法接入互联网。

虽然针对物联网设备的威胁不足为奇,但是被更高级的民族、国家的威胁发起者使用这些设备进行网络操作(可能导致设备被破坏)这一事实大大增加了处理此问题的紧迫性。我们呼吁整个安全界与我们联手,来积极应对这一威胁。

随着威胁不断发展,我们将继续监控 vpnfilter,并与我们的凯发在线的合作伙伴合作,以确保我们的客户持续受到保护并向公众公布调查结果。

危害表现(ioc)

如前所述,我们高度怀疑还有其他我们目前尚未发现的这一恶意软件的其他 ioc 和版本。以下 ioc 列表包含我们迄今所掌握的情况。

已知 c2 域和 ip

与第 1 阶段相关联

photobucket[.]com/user/nikkireed11/library

photobucket[.]com/user/kmila302/library

photobucket[.]com/user/lisabraun87/library

photobucket[.]com/user/eva_green1/library

photobucket[.]com/user/monicabelci4/library

photobucket[.]com/user/katyperry45/library

photobucket[.]com/user/saragray1/library

photobucket[.]com/user/millerfred/library

photobucket[.]com/user/jeniferaniston1/library

photobucket[.]com/user/amandaseyfried1/library

photobucket[.]com/user/suwe8/library

photobucket[.]com/user/bob7301/library

toknowall[.]com

与第 2 阶段相关联

91.121.109[.]209

217.12.202[.]40

94.242.222[.]68

82.118.242[.]124

46.151.209[.]33

217.79.179[.]14

91.214.203[.]144

95.211.198[.]231

195.154.180[.]60

5.149.250[.]54

91.200.13[.]76

94.185.80[.]82

62.210.180[.]229

zuh3vcyskd4gipkm[.]onion/bin32/update.php

已知文件散列

第 1 阶段恶意软件

50ac4fcd3fbc8abcaa766449841b3a0a684b3e217fc40935f1ac22c34c58a9ec

0e0094d9bd396a6594da8e21911a3982cd737b445f591581560d766755097d92

第 2 阶段恶意软件

9683b04123d7e9fe4c8c26c69b09c2233f7e1440f828837422ce330040782d17

d6097e942dd0fdc1fb28ec1814780e6ecc169ec6d24f9954e71954eedbc4c70e

4b03288e9e44d214426a02327223b5e516b1ea29ce72fa25a2fcef9aa65c4b0b

9eb6c779dbad1b717caa462d8e040852759436ed79cc2172692339bc62432387

37e29b0ea7a9b97597385a12f525e13c3a7d02ba4161a6946f2a7d978cc045b4

776cb9a7a9f5afbaffdd4dbd052c6420030b2c7c3058c1455e0a79df0e6f7a1d

8a20dc9538d639623878a3d3d18d88da8b635ea52e5e2d0c2cce4a8c5a703db1

0649fda8888d701eb2f91e6e0a05a2e2be714f564497c44a3813082ef8ff250b

第 3 阶段插件

f8286e29faa67ec765ae0244862f6b7914fcdde10423f96595cb84ad5cc6b344

afd281639e26a717aead65b1886f98d6d6c258736016023b4e59de30b7348719

自签证书指纹

d113ce61ab1e4bfcb32fb3c53bd3cdeee81108d02d3886f6e2286e0b6a006747

c52b3901a26df1680acbfb9e6184b321f0b22dd6c4bb107e5e071553d375c851

f372ebe8277b78d50c5600d0e2af3fe29b1e04b5435a7149f04edd165743c16d

be4715b029cbd3f8e2f37bc525005b2cb9cad977117a26fac94339a721e3f2a5

27af4b890db1a611d0054d5d4a7d9a36c9f52dffeb67a053be9ea03a495a9302

110da84f31e7868ad741bcb0d9f7771a0bb39c44785055e6da0ecc393598adc8

fb47ba27dceea486aab7a0f8ec5674332ca1f6af962a1724df89d658d470348f

b25336c2dd388459dec37fa8d0467cf2ac3c81a272176128338a2c1d7c083c78

cd75d3a70e3218688bdd23a0f618add964603736f7c899265b1d8386b9902526

110da84f31e7868ad741bcb0d9f7771a0bb39c44785055e6da0ecc393598adc8

909cf80d3ef4c52abc95d286df8d218462739889b6be4762a1d2fac1adb2ec2b

044bfa11ea91b5559f7502c3a504b19ee3c555e95907a98508825b4aa56294e4

c0f8bde03df3dec6e43b327378777ebc35d9ea8cfe39628f79f20b1c40c1b412

8f1d0cd5dd6585c3d5d478e18a85e7109c8a88489c46987621e01d21fab5095d

d5dec646c957305d91303a1d7931b30e7fb2f38d54a1102e14fd7a4b9f6e0806

c0f8bde03df3dec6e43b327378777ebc35d9ea8cfe39628f79f20b1c40c1b412

已知受影响设备

已知受到此威胁影响的设备如下所列。由于这项研究的规模之大,我们的许多观察结果是远程而非在设备上得出的,因此在很多情况下难以确定具体的版本号和型号。需要指出的是,所有这些设备均具有相关的公开已知漏洞。

鉴于对此威胁的观察结果,我们极为肯定地评定,此列表并不完整且可能有其他设备受到影响。

linksys 设备:

e1200

e2500

wrvs4400n

用于云核心路由器的 mikrotik routeros 版本:

1016

1036

1072

netgear 设备:

dgn2200

r6400

r7000

r8000

wnr1000

wnr2000

qnap 设备:

ts251

ts439 pro

运行 qts 软件的其他 qnap nas 设备

tp-link 设备:

r600vpn

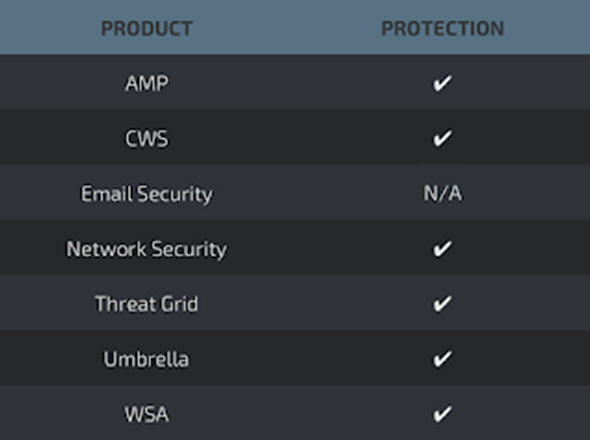

覆盖范围

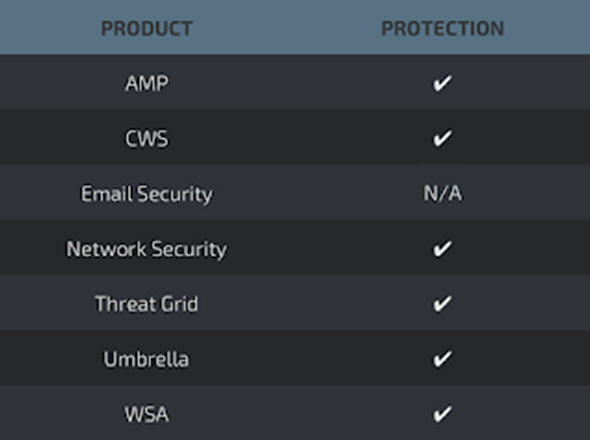

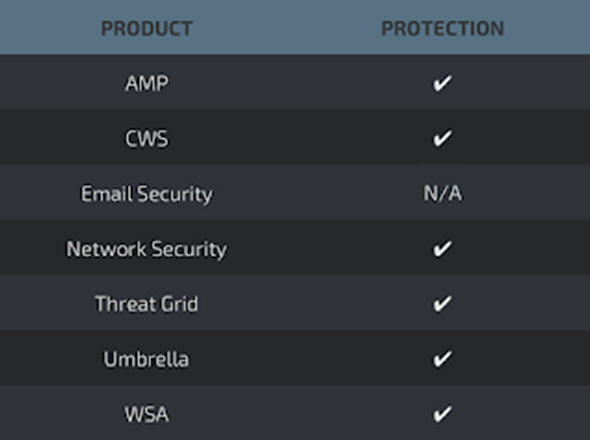

思科高级恶意软件保护 (amp)、云网络安全 (cws)、网络安全、threatgrid、umbrella 和网络安全设备 (wsa) 均可保护思科客户免受此威胁的侵害。此外,stealthwatch 和 stealthwatch cloud 可用于查找与已知 c2 ip 地址和域进行通信的设备。

在 stealthwatch 中,需要进行两项配置以发送存在与恶意 ip 地址进行通信的风险通告。

第一步是使用 java 用户界面在“外部主机”下创建名“vpnfilter c2”的新主机组。

创建后,您可能需要验证目前没有正在进行的通信。

验证方式为右键点击最近创建的“vpnfilter c2”主机组,然后导航至“热门” ->“对话” ->“总计”。

查看这些热门对话,即可轻松发现是否存在活动流量。

如果无活动流量,您可以创建风险通告,以在观察到任何进出“vpnfilter c2”主机的流量时生成风险通告。

风险通告的配置方式为:创建一个自定义事件,并在网络用户界面中选择适当的主机或对象。

vpnfilter 特定 snort 检测:

45563 45564 46782 46783

防范受影响设备中已知漏洞的 snort 规则:

25589 26276 26277 26278 26279 29830 29831 44743 46080 46081 46082 46083 46084 46085 46086 46287 46121 46122 46123 46124 41445 44971 46297 46298 46299 46300 46301 46305 46306 46307 46308 46309 46310 46315 46335 46340 46341 46342 46376 46377 37963 45555 46076 40063 44643 44790 26275 35734 41095 41096 41504 41698 41699 41700 41748 41749 41750 41751 44687 44688 44698 44699 45001 46312 46313 46314 46317 46318 46322 46323 40866 40907 45157

clamav 签名:

unix.trojan.vpnfilter-6425811-0

unix.trojan.vpnfilter-6425812-0

unix.trojan.vpnfilter-6550590-0

unix.trojan.vpnfilter-6550591-0

unix.trojan.vpnfilter-6550592-0

扫一扫

扫一扫